# 信息病毒防控录

# EternalBlue

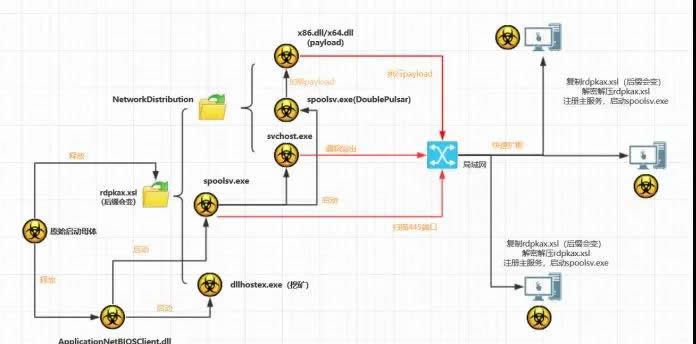

机房整体性的随机蓝屏,我都是还在以解决大众化的蓝屏方案进行配置,但也发现一个问题,系统会自动更改了我之前设置过的注册表,发现这配置不可行,于是和某大学老师了解情况,据老师介绍说从最开始的几台蓝屏到机房整体性的随机蓝屏。老师叫来的网络专员也没查出所以然来...因为这件事,当晚,我搜寻到病毒运行机制、种类查阅了大概并做了存页。

经过企业级杀软防火墙检测,我们发现在并未共享文件情况下,却存在共享文件的带宽,远高于传输通信流量的异常。很明显是在分发文件了,病毒类似于去中心化的网络互相分发,可以说目前面对的每一台都是母体。

共同确认为永恒之蓝后,从微软官网中查询到相应补丁下载安装修复了这类问题,跟360厂商也交流了后续意见:

- 选择封锁端口,安装最新杀软更新病毒库

在解决完问题后,我们也认识到影子系统对防病毒的不足。结合网上查询到的资料及卡饭-影子系统评测(加入了EXE感染的测试) (opens new window),我推测还原系统被攻破的原因:

- 影子系统并不会真正把整个系统还原(影子系统还原比重装镜像还原的速度快太多)

- 病毒伪装成影子系统并不会还原的内部文件,通过执行不通知的程式代码,来完成整个暗箱破坏流程

其实这事换成大众的话早就解决了,先百度,然后有毒杀毒打补丁搞定。但是为什么这么多“专业人士”(够打脸的)搞了一天也没结果...我想应该是以下几个因素所致吧:

- 机房默认是没联外网的,也没注意到用是过时的杀软(病毒库长期未更新)...

- 机房设备是同时间采购的,使用年限也挺久了,有可能真是得换了(注意重心转移)

- 大家其实面对病毒的经验不足,也有时间隔断的太久生疏所致,此次病毒确实厉害

EternalBlue 已经成为在信息网络安全方面,我的专业“人生导师”!

# Synaptics

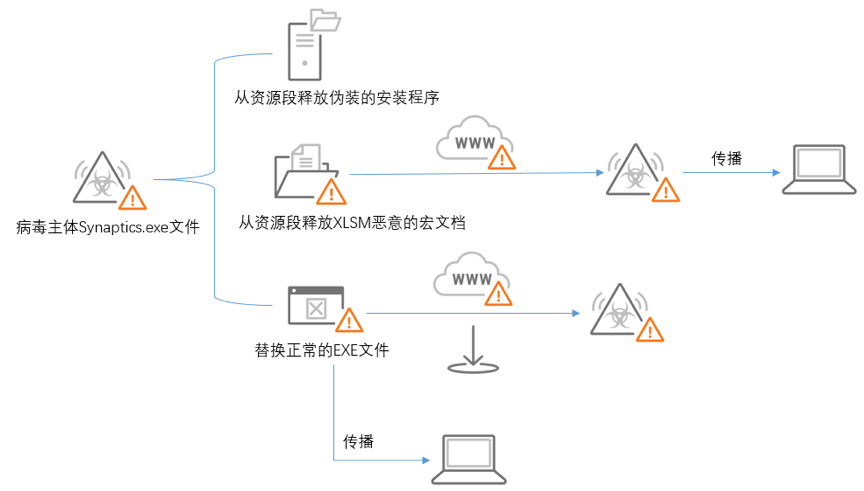

多位同事反馈:网络异常缓慢,好好的机器有点卡顿异常,总部反馈过来说是有病毒攻击,我们发觉不对,并马上相应关闭感染主机的所在的交换机端口。得到讯息总部用赛门铁克杀软并未检测出病毒,倒是用模拟攻击工具 (opens new window),再配合流量检测查出的来的。

我们随后用其他厂商的杀软与其最新病毒库扫描发现了病毒程序Synaptics。网上看了该病毒的有关资讯,看了相关站点介绍的部分安全厂商对Synaptics的病毒特征码 (opens new window),结合查了下维基才发现,这个跟某企业合作的趋势 (opens new window)来头不小,对比其他安全厂商而言,有点厉害啊。不过,这些都是后话了。

运行反编译工具(IDA PRO、ILspy、Resource Hacker),选择要反编译的文件并点击打开,就可以看到源码了。观察该程序源码,并结合下方链接文章

在得到病毒源码与安全厂商对此病毒的分析文章加持下,我们对Synaptics病毒的运作方式一目了然。

之前新装的系统与运行了数字化工具程序的系统对比发现,运行了该程序的系统感染上了病毒,但眼前所见并不一定是完整的真实现象,只是现象的一部分。很多人因对环境的不熟悉,所以才把所见到的现象,当做完整的事实依据。 真实情况是:硬盘所有的可执行文件全都被感染了病毒。

# MEMZ

TIP

对源程序代码进行压缩变形或加密,让破解者不能直接逆向读懂其含义,称作“壳”。

看了pianshen-详细分析彩虹猫(MEMZ)病毒 (opens new window)后,文章主要对病毒进行如下操作:

- 对病毒程序进行查壳与逆向解析

- 对病毒源代码编写作用及目的进行分析

不过malware-MEMZ Wiki (opens new window)的介绍,关于病毒进行弹窗、改写磁盘及引导、视角及分辨率修改等,似乎对制作bat封装成exe病毒有很好的启发。

# 病毒处理建议

- 不明文件用沙盒、虚拟化隔离运行,或是反编译查看源码

- 网上搜索不明文件的有关信息

- 注意同事反馈无征兆的程序、网络卡顿异常

- 对反馈的异常主机进行杀毒与网络检测

- 时时更新杀软的病毒库

这也是企业白名单的意义,顺便也推荐一篇对病毒介绍的通俗化文章:

在病毒发生时,监测并关闭相关共享端口,必要时甚至可以切掉主机所在交换机端口,进行隔离处理。备份好文档资料,格式化主机、移动设备盘符,再进行重装系统。

# 卸载杀软

安装两个杀软主要是为了加强防病毒,因为各自杀软都有一些不同标识的病毒程序识别的特征码。当然有些领导对计算机并不是特别了解,认为某安全卫士扫描的漏洞就认定电脑中毒,最好检测查杀完病毒后,卸载非与公司合作的杀毒软件。